政府单位

信息技术的飞速发展已深入到社会生活的各个方面,党的十八大报告中明确指出,以信息化带动工业化,加快国民经济结构的战略性调整,实现社会生产力的跨越式发展,是电子政务建设的首要任务。经过多年的政府信息化建设,大量的电子政务系统已广泛应用到政府部门的日常办公中,极大的提高了行政效率,降低了行政成本,在人民群众与政府部门的沟通、协调中发挥着越来越重要的作用。如何顺应当前安全形势的巨大变化,弥补传统安全防御架构下的被动防御弊端,有效防御未知病毒、木马等恶意程序以及黑客的攻击,保障电子政务系统的正常运行已成为网络管理部门的重中之重,也是关系到政府部门自身形象的大事,建立差异化、纵深型、立体化的主动防御体系,成为一种必然趋势。

目前,我国已提出实行信息安全等级保护管理,并建立了涉密信息系统分级保护制度。信息系统的安全保护等级根据信息系统在国家安全、经济建设、社会生活中的重要程度,信息系统遭到破坏后对国家安全、社会秩序、公共利益以及公民、法人和其他组织的合法权益的危害程度等因素确定。主动防御技术同传统的被动防御技术不同,它能够自动识别攻击行为,并且可以防御未知的攻击,彻底扭转了传统技术的被动防御的局面,并能达到更高的等级保护要求。

表1-1为我国当前信息系统分级简表,从此表可以分析得出,针对不同的系统有不同的要求。针对每个级别不同的要求,需要寻求新的防御体系。该体系应包含主机主动防御系统、主动诱捕预警系统、安全大数据脚印跟踪系统、安全态势感知系统等技术。中科慧创对于政府部门的防御要求可以达到等级保护的三级标准。

一、行业需求

1、建立纵深的主动防御系统,主动防御各种新型的未知的黑客、木马、病毒的威胁。

2、主动防御政府系统中孤本木马、病毒(专门针对某一政府网络、业务特点定制的木马、病毒等,这类木马、病毒是政府最大的安全威胁)对网络的入侵和攻击。

3、实现终端安全防御向智能化方向转变,避免因个人判断失误而引发恶意代码感染。

4、预警政府重要网络系统中异常程序的运行,一旦发现可疑程序在网络主机中运行,及时预警并处置。

5、取证网络任何不安全操作、恶意操作、危险程序运行,防止政府内部及外部安全事件的产生。

6、实时监测全局网络或局部主机的安全状况。

7、须制定完善安全管理制度,并通过培训等手段来增强员工的安全防范技术及防范意识。

二、传统安全解决方案的问题

1、未知恶意代码攻击,防御层面浅。

2、隐藏在合法流量中的攻击。

3、多种安全产品交叉使用,造成系统不稳定且重复投资。

4、全局安全状况不透明。

5、非智慧性,智能化程度低。

三、昊天塔PDS主动防御解决方案的价值

1、提供主动防御能力,有效解决海量的未知新型木马、蠕虫、病毒、恶意脚本、shellcode等恶意代码以及黑客攻击所带来的安全威胁,安全防御不再滞后,防御更有力。

2、提供主机系统安全状态评估机制、可信任检测以及安全加固、全智能化安全威胁处理、逆向安全修复还原的一体化安全防御流程,保证政府办公终端主机的安全运行。

3、主动防御高度智能化的安全处理,很好的平衡了便捷使用和安全管理的难度。

4、解决了安全仅限于单点防御、单一防御,无整体安全威胁防御评估的弊端。

5、依照控制中心通信量小,客户端消耗资源低的原则设计,优化了网络环境,降低了终端的负荷。

全新的安全防御技术有效弥补现有安全防御能力的不足,构建起纵深安全防御体系,为政府行业特殊的安全需求提供了可靠的保障。

四、政府单位主动防御系统安全部署模式

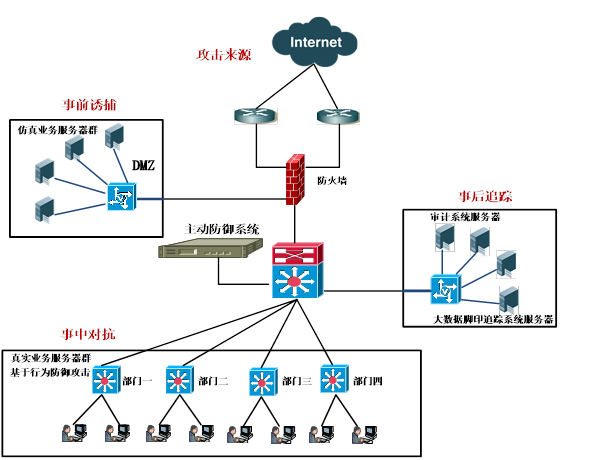

主动防御系统在不同的防御阶段有不同的部署模式。主动防御系统整体安全部署概况,包括事前诱捕、事中对抗及事后追踪三个部分,如图1-1所示。

4.1 事前诱捕

诱捕系统主要可以部署在防火墙前、防火墙后和DMZ三个地方。

(1)防火墙前

将诱捕系统放在防火墙前,内部网络的风险不会增加。防火墙后的系统也会因此减少了被攻击的风险。将诱捕系统置于防火墙外,防火墙就有可能不会记录日志,内部的入侵检测系统不产生报警信息。如果没有诱捕系统存在,防火墙和内部的IDS会产生大量的报警信息。将诱捕系统置于防火墙前,可能最大的好处就是不用调整防火墙的设置,因为可以将防火墙外部的诱捕系统看成是外部网络的一个机器。运行诱捕系统不会增加内部网络的风险性,也不会引入新的危险。内部局域网的攻击者无法定位诱捕系统,是这个方案的最大弊端。尤其是当防火墙切断了内部对外的连接,也切断了内部攻击者对诱捕系统的访问。

(2)防火墙后

将诱捕系统置于防火墙后,会给内部局域网带来安全隐患,尤其在诱捕系统没有另外的防火墙保护隔离的情况下,这种情况更为严重。将诱捕系统置于防火墙后一个最大的原因就是能探测内部的攻击者。在内部诱捕系统的帮助下,也有可能检测到防火墙的错误配置。

(3)DMZ

将诱捕系统置于非军事区(DMZ),DMZ内其他系统和诱捕系统一起被安全控制。大多数DMZ都不是完全放开的,只是需要的服务才被允许通过防火墙。将诱捕系统置于DMZ中,可以在最大安全程度上灵活控制,唯一的缺点就是增加了硬件要求。

只有在内部的攻击者是主要关注对象时,才将诱捕系统置于防火墙后,或者是因为将诱捕系统置于防火墙前不太可行。如果硬件条件满足,将诱捕系统置于非军事区(DMZ)是个最好的选择。在大多数的DMZ中,并不是所有的资源都可以被访问到的,只是一些被允许的服务才会被防火墙所允许。若要保护WEB,FTP,DNS,HTTP等服务器,则将诱捕系统部署在防火墙的DMZ区。

4.2 事中对抗

基于行为的杀毒软件以及其他同类软件,可以直接部署在用户主机之上,在对抗攻击的同时,产生的安全事件亦可作为事后追踪系统的数据源。

4.3 事后追踪

追踪系统主要部署在防火墙之后,对于中小规模局域网,可以采用集中式体系架构,收集并分析数据源,所有的数据都交给中央处理机进行处理分析。系统通过数据采集点(包括网络设备和网络上的主机)收集数据,经过过滤和简化处理后的数据再通过网络传输到中央处理机,由于收集的数据全部由中央处理机汇总和处理,所以,系统存在一个通讯和计算的瓶颈。对于大规模的局域网,可以采用分布式架构。